Policija u Sloveniji istraživala je pre nekoliko meseci slučaj sajber-prevare u kojoj je jedna firma pretrpela štetu od oko 62.000 evra. Ispostavilo se da je direktor odgovorio na lažni mejl koji je izgledao kao da ga je poslala tehnička podrška banke i u njemu je podelio pristupne podatke za elektronsko bankarstvo. Prevaranti su uspeli da izvrše transakcije 207.000 evra, ali banka je, na sreću, uspela da zaustavi čak 145.000 evra tih uplata pre nego što je novac stigao do prevaranata.

Finansijsko odeljenje poznatog preduzeća u Adria regionu 2023. godine dobilo je zahtev od direktora da se hitno plate neke fakture na račun koji je bio napisan u tom imejlu. Sve je izgledalo regularno pa su zaposleni počeli da plaćaju fakture, koje su ukupno vredele više od pola miliona evra. Finansijska direktorka je nakon plaćanja obavestila direktora kompanije da je sve plaćeno. Srećom, zvali su banku, koja je uspela preko treće banke da zaustavi većinu platnog prometa, ali preduzeće je ostalo bez više od 50.000 evra.

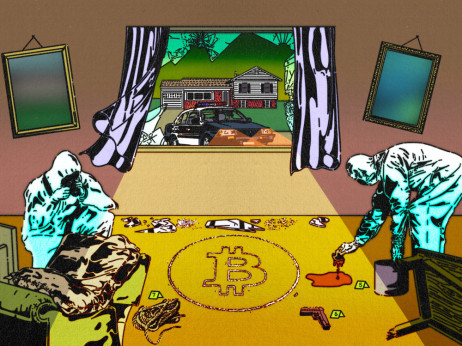

Inače, 50.000 evra je i prosek odšteta u tim prevarama u ovom regionu, gde se dogodi jedna dnevno, prema računici Bloomberg Businessweek Adrije. To nije samo pokušaj - svakog dana negde neko preduzeće izgubi najmanje 50.000 evra. Pokušali smo da utvrdimo ko ima glavnu ulogu u sajber-ratu na Balkanu, ko se i koliko štiti i ima li pobednika. A ko najviše gubi?

Opširnije

'Sajber-kriminal u svetu raste po stopi od 300 odsto'

Ključni rizici sa kojima će se osiguranje suočavati biće klima i sajber-napadi.

26.07.2024

Hladni rat na mreži: podizanje svesti je maraton, a šta je sa regulativom?

Jedan od načina da sprečite sajber-napade, ili bar pokušate da se zaštitite od njih, jeste zakonodavstvo, rečeno je na konferenciji Bloomberg Adrije o sajber-bezbednosti.

07.11.2023

Ranjivost kripta: hakeri u avgustu ukrali više od 313 miliona dolara

U čak 93,5 odsto slučajeva krađe kripto-imovine do zloupotrebe je došlo putem fišing napada.

02.09.2024

'Sistem EPS-a posle hakerskog napada funkcioniše, ali nije bezbedan'

Javnost i dalje ne zna o kakvim podacima je reč, dok u EPS-u traje vanredni inspekcijski nadzor nad primenom Zakona o zaštiti podataka o ličnosti

22.01.2024

Haker pogodio jedno od najvećih imena u domenu kripto-bezbednosti

Najnoviji hak uključio je jedno od najvećih imena kripta u domenu bezbednosti - proizvođača hardverskih novčanika Ledger.

15.12.2023

Odgovore je teško dobiti od državnih institucija u zemljama koje su i same bile mete napada. Ne može se sa sigurnošću reći koliko je otkupnine plaćeno. Dok države trpe finansijske gubitke, ni kompanije nisu pošteđene napada. Da, to je činjenica koja je trenutno nepobitna. Dok su globalni sajber-napadi postali moćno oružje, u regionu je zaštita izuzetno slaba. Prema istraživanjima, samo je pitanje vremena kada će bilo koja kompanija biti meta uspešnog sajber-napada, a mnogi nisu ni svesni koliko su često izloženi riziku.

Za većinu, to je svet tehničkih ljudi, "IT likova" koji povremeno "gnjave" zbog bezbednosnih procedura ili onih dosadnih upozorenja koja se dobijaju putem medija. No, stvarnost je surova: sajber-napadi su češći nego ikada, a odbrana često zaostaje za sofisticiranošću novih napada.

Moderni napadi su toliko unapređeni da, kada napadači otkriju gde neko radi, mogu kreirati mejl koji izgleda potpuno legitimno – kao da dolazi od stvarne osobe u firmi. Može biti upućen svakome, finansijskom sektoru ili nekom drugom ključnom odeljenju.

Kriminalcima platimo 50.000 evra dnevno, a počeli su da koriste AI

Sajber-napadi nisu uvek toliko direktni i očigledni. Naš region se već suočava sa sofisticiranim oblikom sajber-pretnji koje su usmerene na manipulaciju mišljenjem putem širenja dezinformacija. Najpoznatiji svetski primer dolazi iz makedonskog grada Velesa, koji je 2016. godine postao centar operacija koje su uticale na američke predsedničke izbore. Naime, grupa mladih iz Velesa razvila je mrežu botova i lažnih vesti koje su favorizovale Donalda Trumpa, napadajući njegovu rivalku Hillary Clinton. U ovom slučaju, nije bilo klasičnog sajber-napada na račune ili mreže, već su se koristili trolovi i farme botova kako bi se uticalo na javno mnjenje.

Ove taktike podsećaju da pretnje dolaze u različitim oblicima – od krađe identiteta i fišing napada, do dezinformacija i hibridnih pretnji koje ozbiljno ugrožavaju demokratske procese – i s tim nas same.

Fišing (Phishing)

Fišing je oblik sajber-napada u kojem napadač koristi lažnu komunikaciju (imejl, SMS, poziv) kako bi se predstavio kao pouzdana osoba ili organizacija. Ovakvi napadi započinju čak 90 odsto svih sajber-napada.

Postoje četiri glavna oblika fišinga:

1. Phishing: Šalje se na širok broj adresa opšti maliciozni mejl.

2. Spear Phishing: Cilja konkretne pojedince uz prilagođen sadržaj.

3. Vishing: Kontakt putem telefonskog poziva.

4. Smishing: Kontakt putem SMS-poruka.

Izgleda i zvuči kao direktor, a samo je igra fotona

Primer iz Hongkonga je da se čovek naježi: finansijski radnik u multinacionalnoj firmi izmanipulisan je da isplati 25 miliona dolara prevarantima koji su se, koristeći dipfejk tehnologiju, predstavili kao glavni finansijski službenik kompanije u video-konferencijskom pozivu, pisala je policija iz Hongkonga. U detaljno razrađenoj prevari radnik je mislio da prisustvuje video-pozivu sa nekoliko drugih članova osoblja, ali su svi u stvari bili lažni aproksimati napravljeni pomoću AI-ja, saopštila je policija Hongkonga. "(Na) video-konferenciji sa više osoba, ispostavilo se da su svi (koje je video) bili lažni", rekao je Chan Shun Ching, viši nadzornik za gradsku javnu radiodifuziju RTHK.

Chan je rekao da je radnik postao sumnjičav nakon što je primio poruku koja je navodno bila od glavnog finansijskog direktora kompanije sa sedištem u Velikoj Britaniji. U početku, radnik je sumnjao da je u pitanju fišing imejl, jer je govorio o potrebi da se izvrši tajna transakcija. Međutim, radnik je ostavio po strani svoje prethodne sumnje nakon video-poziva jer su drugi prisutni ljudi izgledali i zvučali baš kao kolege koje je znao, rekao je Chan.

Ovo nije scena iz "Black Mirrora". Ovo se već dešava i ta tehnologija postaje sve dostupnija i jeftinija. Za nekoliko godina, dipfejk bi mogao da postane alat koji je nadohvat ruke svakome od nas, donoseći sa sobom jezivu mogućnost manipulacije i obmane.

Kako zapravo funkcionišu ’masovni’ sajber-napadi

Jedan od čestih načina na koji pojedinci postaju žrtve jeste preko lažnih onlajn prodavnica ili oglasa. Scenario je sledeći: korisnik nailazi na savršenu ponudu za najnoviji model pametnog telefona na popularnom sajtu. Komunikacija sa "prodavcem" ide glatko, a za sigurnost transakcije predlaže se korišćenje naizgled legitimne usluge za prenos novca.

Takođe, sve češće se koriste lažni SMS-ovi, imejlovi ili telefonski pozivi, pri čemu se napadači predstavljaju kao banke, tehnološke kompanije ili čak državne institucije. Te poruke stvaraju osećaj hitnosti i panike: "Vaš račun će biti blokiran ako odmah ne reagujete!" ili "Na vašem računu je pronađena sumnjiva aktivnost, kliknite ovde da biste je proverili". Iza većine tih poruka, međutim, kriju se lažne stranice koje prikupljaju vaše podatke, omogućavajući napadačima direktan pristup vašem novcu.

U slovenačkoj organizaciji Si-Cert predstavljen je konkretan primer napada na korisnika putem sistema "Brez skrbi" na sajtu Bolha.com.

"Korisnik je u oglasima pronašao veoma povoljnu ponudu za pametni telefon i kontaktirao s prodavcem, koji mu je predložio da kupovinu obavi preko usluge koja bi trebalo da osigura bezbednu transakciju. Napadač je tada zatražio broj telefona korisnika, a zatim poslao lažni SMS sa linkom ka lažnoj stranici koja je izgledala autentično", opisala je Erina Borovič iz Nacionalnog centra za sajber-bezbednost Si-Cert.

Korisnik je na lažnoj stranici uneo podatke svoje kreditne kartice i potvrdio kupovinu, ne znajući da zapravo popunjava lažni obrazac. "Shvatio je da nešto nije u redu tek kada je primetio da je obavljeno više transakcija. Obratio se banci, a savetovali smo mu da krađu prijavi i policiji", navela je Borovič.

"Pošto nismo organ za sprovođenje zakona, ne možemo učiniti nešto više", dodala je Borovič. Napade preko lažnih onlajn prodavnica, investicionih šema i sličnih prevara obično izvode kriminalne grupe koje se nalaze izvan granica Evrope, zbog čega je i sam proces sprovođenja zakona znatno otežan.

Aplikacije, quo vadis?

Jedna od ozbiljnijih pretnji dolazi kroz lažne aplikacije, naročito na Android uređajima. Razmislite koliko aplikacija imate na telefonu za koje zapravo ne znate ko ih je napravio ili koje dozvole ste im dali kada ste prihvatili "Terms and Conditions". Prevaranti često kreiraju aplikacije koje izgledaju kao legitimne – poput bankovnih aplikacija ili popularnih servisa – ali su u stvari dizajnirane da ukradu podatke čim ih korisnik preuzme i koristi. Jednom kada preuzmu kontrolu nad uređajem, mogu pristupiti bankovnim računima, vršiti transakcije bez znanja vlasnika, pa čak i slati poruke vašim kontaktima sa linkovima ka zaraženim aplikacijama.

Šta se dešava kada je već kasno? Nažalost, u mnogim slučajevima, kada pojedinac shvati da je postao žrtva sajber-napada, šteta je već napravljena. Milan Gabor, etički haker i stručnjak za sajber-bezbednost, upozorava da je nakon napada često prekasno da se preduzmu značajne mere zaštite. "Kriminalci kradu lozinke i podatke o kreditnim karticama, a te informacije prodaju na tamnim internet forumima", kaže Gabor. Ti podaci se zatim koriste za dalje prevare ili se prodaju za male sume, dok gubitak za žrtve može biti ogroman.

Među najčešćim napadima su oni koji koriste lažne bankovne aplikacije, posebno na Android uređajima, gde kriminalci prazne korisničke račune u samo nekoliko klikova. Ovi napadi su u porastu i postaju sve sofisticiraniji, što ih čini teškim za prepoznavanje u realnom vremenu.

Kako se zaštititi? Ključ je u edukaciji i prevenciji. Prva linija odbrane je opreznost – izbegavati sumnjive linkove, ne preuzimati aplikacije iz nepoznatih izvora i uvek koristiti dvofaktorsku autentifikaciju kada je to moguće. Redovno ažuriranje softvera i operativnih sistema znatno smanjuje rizik od iskorišćavanja poznatih sigurnosnih propusta. Takođe, izbegavanje korišćenja javnih vaj-faj mreža za osetljive transakcije i investiranje u pouzdane antivirusne programe mogu dodatno zaštititi korisnike.

Međutim, i pored svih ovih mera, važno je biti svestan da potpuna sigurnost ne postoji. Zato je ključno imati plan za slučaj da nešto pođe po zlu – redovno pravljenje sigurnosnih kopija važnih podataka, brzo prijavljivanje incidenata banci ili relevantnim institucijama i preduzimanje drugih potrebnih koraka kako bi se šteta umanjila.

Problem preduzeća – zid koji ima više rupa nego sito

Zaštita od sajber-napada zahteva različita sigurnosna rešenja i alate, u zavisnosti od veličine preduzeća i tipa posla. Dejan Jarić, vođa tima za mrežnu i sajber-bezbednost u kompaniji Lanaco, objašnjava da osnovna zaštita uključuje zaštitni zid (engl. firewall) nove generacije, sistem za prevenciju upada (IPS), kao i kontrolu aplikacija i korisnika.

"Kompanije moraju imati rešenje za zaštitu krajnjih tačaka (engl. endpoint security), koje omogućava proaktivno delovanje", naglašava Jarić. U slučaju pretnje, moguće je brzo blokirati zlonamerne fajlove na radnim stanicama, čime se štiti ostatak sistema. Pored tehničkih rešenja, ključna je i edukacija zaposlenih, a dvofaktorska autentifikacija je poželjna za pristup sistemima.

Bloomberg Businessweek Adria

Bloomberg Businessweek Adria

U Lanacu, svakodnevna edukacija o sajber-bezbednosti pomaže zaposlenima da prepoznaju moguće pretnje. Jarić navodi primer sofisticiranog napada kada je zaposleni uočio sumnjivu ekstenziju "pdf.exe" u imejlu partnerske firme, što je ukazivalo na zlonamernu aplikaciju.

"Bezbednost nije jednostavna priča koja se rešava spiskom proizvoda", zaključuje Jarić. "Apsolutna sigurnost ne postoji, ali može se znatno poboljšati angažovanjem i svesnošću svih zaposlenih."

Kompanije spremne da plate hakerima i po nekoliko hiljada evra

Jedan od glavnih ciljeva hakera jeste da zaključaju podatke kompanija i zatraže otkup za njihovo otključavanje. Često koriste resurse napadnutih firmi za dalje napade, čime ostvaruju dodatnu dobit.

"Nažalost, imamo primere kompanija koje su pristale na otkupninu", kaže Dejan Jarić. "Jedna kompanija je platila otkup od oko 35.000 KM (18.000 evra) nakon ransomver napada, a troškovi sigurnosnih rešenja koje smo implementirali nakon toga bili su polovina te sume."

Mnoge kompanije skrivaju da su platile hakerima, a stručnjaci savetuju da se ne pristaje na zahteve za otkupninu, jer to ne garantuje povrat podataka i podstiče napadače da nastave s takvim praksama. U finansijskom sektoru i elektroenergetici sajber-bezbednosti se posvećuje veća pažnja, dok je u sektoru trgovine svest o njoj znatno niža.

Jarić primećuje napredak u ulaganju u bezbednost sistema, ali naglašava da mnogi direktori i dalje ne shvataju ozbiljnost pretnje, misleći da su male kompanije imune. "Troškovi zaštite su zanemarljivi u odnosu na moguću štetu. Obuka zaposlenih je jedan od najefikasnijih i najjeftinijih oblika zaštite", zaključuje Jarić.

Kako izgledaju napad na kompaniju i odbrana

Jednog jutra, početkom ove godine, zaposleni u kompaniji Lanaco primili su hitan poziv od maloprodajne kompanije koja je prijavila problem s IT opremom i sumnjala da je pod sajber-napadom. Prvi korak bio je detaljno ispitivanje kako bi se procenilo o kakvom se napadu radi i šta treba preduzeti.

Nakon odgovora klijenta, objašnjava Dejan Jarić, postalo je jasno da je reč o ransomver napadu na infrastrukturu. Odmah su dali precizne instrukcije IT osoblju napadnute kompanije kako bi se sprečilo dalje širenje napada.

"Organizovali smo tim inženjera za odgovor na pretnju i poslali ih kod klijenta", kaže Jarić. "Prvo smo uradili procenu ugroženosti sistema – trijažu. Ustanovili smo da kompanija koristi zaštitu krajnjih tačaka koja uključuje standardni EPP antivirus sa naprednim EDR (engl. Endpoint Detection and Response) komponentama. Ove komponente omogućile su pravovremenu detekciju napada i sprečile njegovo širenje kroz sistem."

Odmah su izolovali zaraženi deo sistema i započeli skeniranje svih radnih stanica i servera u mreži koristeći postojeće antivirusne alate, tražeći indikatore ugroženosti (IoC) kako bi utvrdili prisustvo zlonamernih fajlova koji predstavljaju potencijalnu pretnju.

"U isto vreme pregledali smo sigurnosne logove sa antivirusnog rešenja, kao i logove sa zaraženih radnih stanica i ostalih sigurnosnih uređaja u mreži", objašnjava Jarić. Cilj je bio da se oceni nivo ugroženosti mašina koje su već bile zaražene ransomverom.

Tim je pokušavao da otkrije koji je tip ransomvera korišćen i da li postoji mogućnost dekripcije fajlova bez otkupa. "Nažalost, u pitanju je bio ransomver najnovije generacije, tako da nismo uspeli da pribavimo ključ za dešifrovanje", kaže Jarić.

Nakon detaljnog skeniranja, sistem se postupno puštao u rad uz strogi nadzor, sve dok se nisu uverili da je celokupna mreža bezbedna.

Najslabija karika – osoba koja je želela sebi da olakša posao

Najslabija karika u ovom napadu bila je osoba koja je želela da olakša sebi posao. Napad je bio ograničen na IT administratore, tačnije radne stanice korišćene za testiranje aplikacija. Dejan Jarić objašnjava da je junior administrator omogućio udaljeni pristup svojoj radnoj stanici, ali ju je zbog nedostatka iskustva učinio javno dostupnom na internetu, bez zaštite krajnje tačke, što su napadači iskoristili.

Napadači su pokušali da se prošire, ali su uspeli samo da pokrenu napad kriptovanja na tri stanice, koje, srećom, nisu bile povezane s glavnim poslovnim delom mreže, pa nije došlo do prekida rada. "Da su poslovni serveri bili kompromitovani, posledice bi bile ozbiljnije jer u tom trenutku nije bilo bekapa podataka", dodaje Jarić.

Napad i odbrana trajali su tri dana, a nakon odbrane izvršena je analiza sistema i razvijena nova sigurnosna arhitektura kako bi se umanjili budući rizici. Preporučene su obuke zaposlenih i dodatni rad postojećih administratora, kao i nabavka novih uređaja za bržu detekciju pretnji. "Svi zaposleni moraju biti bolje pripremljeni za prepoznavanje potencijalnih pretnji", zaključuje Jarić.

Kada su napadnute firme kritične infrastrukture

U Srbiji, primeri sajber-napada na kompanije retko postaju poznati javnosti, ali jedan incident iz 2023. godine privukao je veliku pažnju – napad na Elektroprivredu Srbije (EPS). Državno preduzeće saopštilo je da se oporavlja od "nezapamćenog hakerskog napada kripto tipa". Iako su tvrdili da nije došlo do prekida u snabdevanju električnom energijom, IT sistemi kompanije bili su privremeno ugašeni, a portal za elektronsko plaćanje ponovo je bio dostupan tek mesec dana kasnije. Ovaj ransomver napad istakao je ranjivost čak i kritične infrastrukture, ali detalji o incidentu nikada nisu zvanično objavljeni.

Svaki korisnik interneta je verovatno bio izložen nekom obliku sajber-napada, obično putem fišing imejlova u kojima ih mame obaveštenjima o "osvojenoj nagradi" ili drugim prevarama. Iako prepoznaju ove napade kao bezazlene, stvarnost je da moderni napadi postaju toliko istančani da čak i najoprezniji korisnici mogu postati žrtve.

Kada je 2020. godine novosadsko javno-komunalno preduzeće Informatika bilo pogođeno ransomver napadom, uprava je odbila da plati otkupninu, ali im je trebalo dve nedelje da kritične sisteme vrate u funkciju, a puna funkcionalnost postignuta je tek nakon mesec dana.

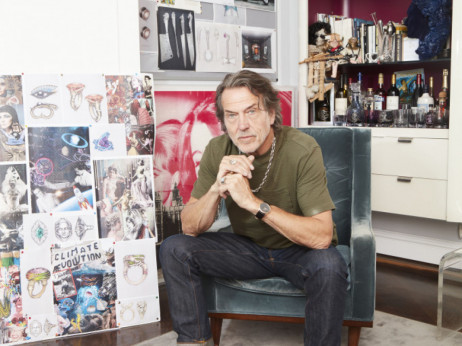

Foto: Oliver Bunić/Bloomberg

Foto: Oliver Bunić/Bloomberg

Ovakvi napadi imaju ozbiljne posledice po poslovanje i mogu ugroziti privatnost građana. Nacionalni CERT Republike Srbije ističe da su najčešći napadi u zemlji fišing i ransomver, koji postaju sve složeniji. Dok neki, poput EPS-a, javno priznaju kada su napadnuti, mnoge druge kompanije nastoje da ovakve incidente sakriju od javnosti. Ovi primeri pokazuju koliko su sistemi kritične infrastrukture osetljivi na sajber-napade i naglašavaju potrebu za transparentnošću i jačanjem preventivnih mera.

Avioni i hakeri: digitalni napad zatvorio splitski aerodrom tokom leta

Tokom vrhunca turističke sezone, u julu ove godine, hakerski napad doveo je do ozbiljnog poremećaja rada na splitskom aerodromu. Čitav sistem aerodroma morao je biti ponovo podignut, dok su se operacije kao što su prijave na letove privremeno obavljale ručno, što je izazvalo dodatne probleme i kašnjenja.

Predsednik uprave aerodroma Lukša Novak naveo je da su hakeri poslali poruku u kojoj su ponudili pregovore, što su uprava i hrvatska vlada glatko odbili. Grupa odgovorna za napad poznata je pod imenom Akira.

Kako je tada objasnio magazin Bug.hr, ime Akira potiče iz poznatog japanskog animiranog filma iz 1988. godine i povezuje se sa hakerskom grupom koja koristi ransomver napade. Grupa Akira aktivna je najmanje od marta prethodne godine, a veruje se da je nastala nakon raspada ukrajinsko-ruske hakerske grupe Conti. Ova grupa se bavi iznajmljivanjem zlonamernog softvera i direktnim napadima.

Splitski aerodrom samo je jedan od primera sajber-napada koji su pogodili hrvatske kompanije i institucije u poslednje vreme. Direktor za bezbednosne operacije kompanije Infinum Neven Matas istakao je da su, osim aerodroma, ozbiljni napadi ove godine pogodili i Kliničko-bolnički centar Zagreb i Hrvatsku agenciju za nadzor finansijskih usluga (Hanfa), zbog čega bi prekid rada ili gubitak podataka ovih institucija mogao bitno uticati na građane.

Matas je naglasio da broj hakerskih napada poslednjih godina raste. Prema podacima Ministarstva unutrašnjih poslova, prošle godine prijavljeno je 1.688 sajber-napada, što je za 10 odsto više nego prethodne godine.

Takođe, Matas je dodao da mnogi napadi verovatno nikada nisu prijavljeni, naročito kada su u pitanju privatne kompanije. "To bi se u budućnosti moglo promeniti, s obzirom na to da član 41. novog hrvatskog Zakona o kibernetičkoj bezbednosti nalaže da se javnost mora obavestiti o incidentu ako je to neophodno za njegovo sprečavanje ili rešavanje", pojasnio je Matas.

Pored već pomenutih incidenata, nedavni napadi zabeleženi su i na institucije kao što su Hrvatski zavod za zdravstveno osiguranje, Agencija za nauku i visoko obrazovanje, Ministarstvo finansija, Poreska uprava, Hrvatska narodna banka, kao i na kompanije kao što su Badel 1862 i Labud.

Bloomberg Businessweek Adria

Bloomberg Businessweek Adria

Kad je sajber-napad drugačiji - pazi se Velešana!

U doba kada su lažne vesti postale neizostavni deo sajber-strategija, nije retkost da pojedinci ili grupe manipulišu informacijama radi postizanja političkih ili ekonomskih ciljeva. Jedan od najpoznatijih primera dolazi iz malog grada u Makedoniji koji je postao simbol ovog fenomena širom sveta – Velesa. Iako se većina ljudi fokusira na zaštitu od krađe podataka i fišing napada, Veles je pružio savršen primer kako sajber-prostor može biti iskorišćen za širenje lažnih informacija i direktan uticaj na političke procese u dalekim zemljama.

Veles, grad sa nešto više od 51.000 stanovnika, dospeo je u žižu javnosti tokom predsedničkih izbora u Sjedinjenim Američkim Državama 2016. godine. Tada je grupa građana – među kojima je bio veliki broj tinejdžera – kreirala mrežu lažnih vesti koje su promovisale kandidata Donalda Trumpa i usmeravale napade na njegovu rivalku, Hillary Clinton. Bez obzira na to što ovi tinejdžeri nisu imali političke motive, već su samo želeli da zarade, njihova aktivnost ostavila je veliki trag u javnosti.

Oni su izgradili mreže lažnih sajtova, a njihovi trikovi su privukli toliko pažnje da je 2019. godine o njima snimljen dokumentarni film "Selling Lies", a najavljeno je i snimanje mini-serije. Preko društvenih mreža, a naročito putem Facebooka, delili su senzacionalističke i često lažne priče, ciljajući konzervativnu publiku u SAD. Kako su kasnije pokazale analize, njihov uticaj je bio daleko veći nego što su mogli da zamisle.

Nezvanični podatak je da je u mrežu bilo uključeno oko 200 tinejdžera, a napravljeno je najmanje 140 sajtova preko kojih su se lažne vesti širile, ali sve u koordinaciji nekoliko odraslih osoba, od kojih je jedan advokat. Razlog nije politički uzrok, već samo mogućnost da se dobro zaradi.

Sajtovi su sa domenima kao da su napravljeni u SAD. Vest se uglavnom širila preko društvene mreže Facebook, na kojoj je promovisana protrampova politika, uz istovremeno ocrnjivanje njegovog tadašnjeg rivala Hillary Clinton. Meta su bili konzervativci i Trumpovi sledbenici u Sjedinjenim Američkim Državama. Velešani su brzo shvatili da je najbolji način za postizanje cilja generisanje saobraćaja i deljenje senzacionalističkih i često lažnih vesti na Facebooku, kojih se Trumpovi pratioci "drže". Hillary Clinton je posle izbora javno optužila sajtove Velešana za širenje lažnih vesti i posledično za njen poraz, aludirajući da ih je delegirala Rusija.

Ponovo aktivirana "Trumpova deca"

Velešani su tako pokazali kako se sajber-prostor može koristiti za mnogo više od direktnih napada na infrastrukturu ili sisteme. Filip Simeonov, stručnjak za sajber-bezbednost, kaže da ovakve aktivnosti predstavljaju hibridne pretnje, koje kombinuju sajber-tehnologije sa manipulacijom medijima i javnom svešću. Posledice ovakvih aktivnosti mogu biti dugoročne, narušavajući integritet demokratskih procesa i destabilizujući političku klimu.

Nedavno su Velešani ponovo postali popularni zarađujući na internetu prevarom. Naime, Radio Slobodna Evropa (RSE) otkrio je početkom godine da su ponovo aktivna veleška "Trumpova deca" i da mladi Velešani sada zarađuju prodajom kartica sa likom Donalda Trumpa. RSE je preko Telegram kanala otkrio 69 ljudi koji su tvorci više od 88 sajtova za prodaju i objavio svedočenja američkih građana koji su mislili da će se obogatiti. Za nekoliko hiljada dolara kupili su tzv. milion karata koje bi dobile na vrednosti, čak i pola miliona dolara, kada Trump pobedi. Ali kada se stavi kartica u bankomat, on je odmah odbije kao nevažeću.

Slučaj giganata koji su pokušali da utiču na američke izbore kreiranjem lažnih vesti dobar je primer kako sajber-prostor može da se iskoristi za mnogo više od direktnih napada na infrastrukturu ili sisteme, smatra Sevdali Selmani, šef Nacionalnog centra za odgovor na kompjuterski incident.

"Ovaj slučaj pokazuje da internet može biti efikasan alat za manipulaciju javnim mnjenjem i uticaj na političke procese. Iako nije klasičan sajber-napad, takve aktivnosti spadaju u domen hibridnih pretnji, koje kombinuju sajber-tehnologije sa manipulacijom medijima i javnom svešću za postizanje političkih ili društvenih ciljeva. "Ove aktivnosti imaju potencijal da izazovu ozbiljne posledice po stabilnost demokratskih procesa i naruše integritet izbora i javnog mnjenja", kaže Selmani.

Put bez povratka u svet sajber-bezbednosti

Jedan pogrešan potez u digitalnom svetu može zatvoriti aerodrome, obustaviti rad bolnica, paralisati ceo grad – sve u tišini nečujnih bitova i bajtova. Udarci sajber-kriminala sve su češći i snažniji, a rane koje ostavljaju često su nevidljive, ali duboke. Ovde ne govorimo samo o finansijskim gubicima - ugrožena je privatnost, reputacija i sama sigurnost. Kao što primeri iz Hrvatske podsećaju: digitalne opsade ne poštuju granice, niti znaju za godišnja doba – mogu se desiti u srcu letnje sezone, pod svetlima reflektora i gužvama putnika.

Rastuća učestalost napada jasno pokazuje da više nije pitanje "da li", već "kada" će se napad dogoditi. Zato je neophodno da se angažujemo na svim frontovima: ulaganje u sofisticiranu tehnologiju je samo prvi korak, ali prava linija odbrane leži u obrazovanju i pripremi ljudi. Jer, na kraju krajeva, i najmoderniji "firewall" može pasti pred jednostavnim klikom na pogrešan link.

Dipfejk i AI tehnologije dodatno pogoršavaju situaciju, otvarajući vrata nepoznatim opasnostima koje se skrivaju u tami digitalnog sveta. Prevaranti koriste ove napredne alate da stvore uverljive lažne identitete, unoseći haos u finansijske sisteme i uništavajući reputaciju. U ovom mračnom okruženju, poverenje postaje luksuz koji se teško može priuštiti, dok lažne informacije poput senki prete da progutaju stvarnost. Svaka interakcija može biti zamka, svaki video-poziv može skrivati prevaru, a svaka poruka može biti oružje.

U toj digitalnoj odiseji ne postoji mesto za opuštanje ili predah. Svaka kompanija, svaki pojedinac, svaki entitet mora biti na oprezu, jer pretnje ne samo da su tu nego rastu iz dana u dan. Da bismo pobedili u ovoj igri, potrebni su stalna budnost i zajednička strategija. Na kraju, to je put bez povratka – jer u ovoj sajber-odiseji igra nema kraj, a jedini način da budemo korak ispred jeste da ne stanemo na tom putu.

- U pisanju teksta pomogli Mirjana Joveska, Igor Ilić, Svjetlana Šurlan, Urban Červek i Ana Ristović.

.png)